5月初,谷歌域名名称注册服务 Google Domains 宣布支持八种新增顶级域名,其中两个引起安全社区的恐慌:.zip 和 .mov。

为什么会恐慌?人们恐慌的原因在于:.zip 和 .mov 都是文件扩展名。其中的一种威胁场景是:恶意人员会利用这些顶级域名使用户混淆,让用户以为打开的是文件但实际上是访问恶意站点。

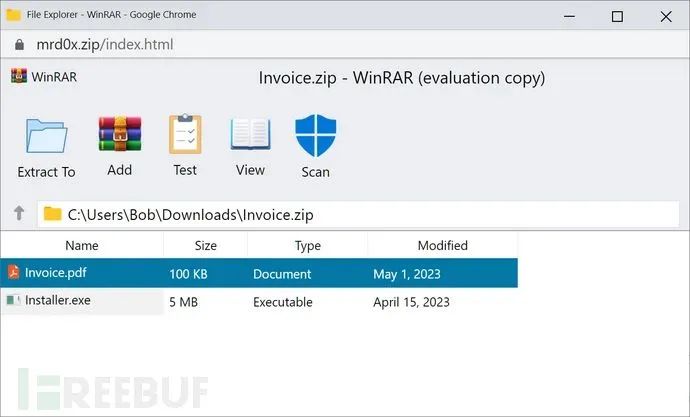

安全研究员mr.d0x开发了一个颇具欺骗性的钓鱼工具包,在与 BleepingComputer 共享的演示中,该工具包可用于在打开 .zip 域时直接在浏览器中嵌入一个伪造的 WinRar 窗口,使用户看起来就像打开了一个 ZIP 压缩包。

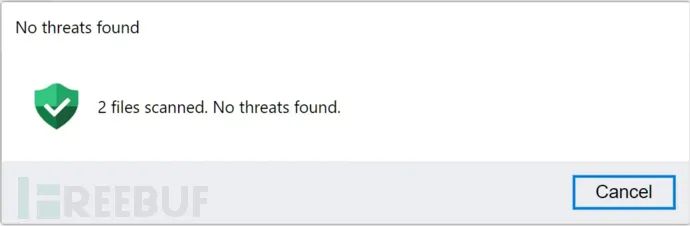

这个伪造的窗口效果十分逼真,甚至还包含虚假的安全扫描按钮,点击该按钮后会提示文件已被扫描且未检测到威胁。

虽然该工具包仍然显示浏览器地址栏,但它仍然可能诱使一些用户认为这是一个合法的 WinRar 压缩文件。此外,利用 CSS 和 HTML 可以进一步完善该工具包。

mr.d0x 认为,该网络钓鱼工具包可用于凭证盗窃和传播恶意软件。例如用户在伪造的 WinRar 窗口中双击 PDF,则可能会被重定向到另一个页面,要求只有提供账户凭证才能查看文件。

该工具包还可用于通过显示一个 PDF 文件来传播恶意软件,该文件在单击时会下载一个类似名称的 .exe。例如在伪造的存档窗口可能会显示 document.pdf 文件,但在单击时却是下载document.pdf.exe恶意软件。

由于 Windows 默认不显示文件扩展名,用户只会在他们的下载文件夹中看到一个 PDF 文件并可能双击打开,而不会意识到它是一个可执行文件。

特别值得注意的是,Windows在搜索文件时,若没有找到,就会试图在浏览器中打开搜索到的字符串。如果该字符串是一个合法的域名,那么相应的网站将被打开。

显而易见,如果注册一个与普通文件名相同的zip域名,如果用户在Windows中进行搜索,操作系统将自动在浏览器中打开该网站。如果该网站托管了 “浏览器中的文件归档器 “钓鱼工具包,则可以欺骗用户,使其认为WinRar显示了一个真实的的ZIP压缩包。

这项技术说明了ZIP域名如何被滥用以进行网络钓鱼攻击。但再怎么巧妙,只要用户能够增强安全意识,不点击打开任何可疑文件,就能避免此类攻击。

时代互联资讯中心

时代互联资讯中心

“.CN”——互联网上的中国标识

“.CN”——互联网上的中国标识 域名:数字世界的“黄金地址”,你真正了解它吗?

域名:数字世界的“黄金地址”,你真正了解它吗? 数字资产投资新蓝海:.xyz、.io等非主流域名真的能“以小博大”吗?

数字资产投资新蓝海:.xyz、.io等非主流域名真的能“以小博大”吗? 国内还能注册.hk域名吗?一文给你讲清楚

国内还能注册.hk域名吗?一文给你讲清楚 数字时代的门牌号:玩转域名注册与抢注实战指南

数字时代的门牌号:玩转域名注册与抢注实战指南 代理注册公司服务首选时代互联:一站式专业代办,省心更安心!

代理注册公司服务首选时代互联:一站式专业代办,省心更安心!